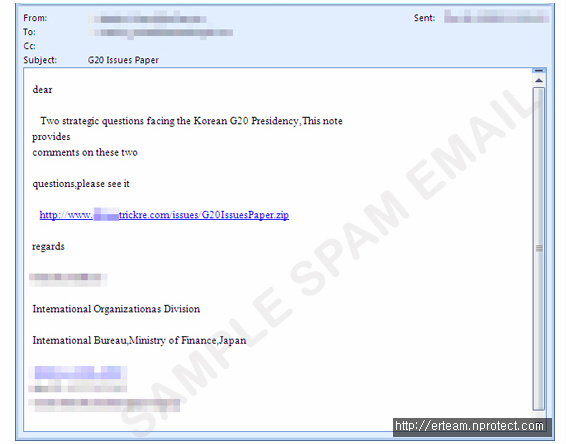

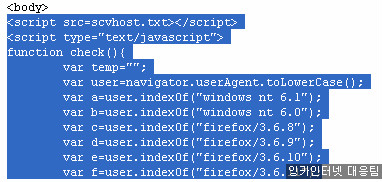

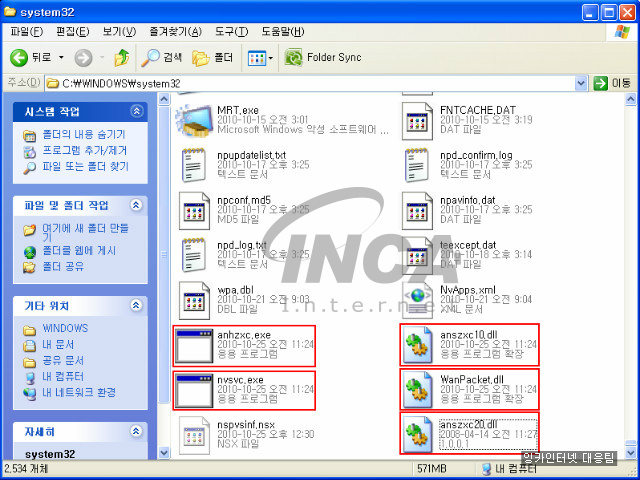

지난 2010년 11월 1일 방송통신위원회에서 사이버위기 "관심" 경보를 발령한지 9일 만인 2010년 11월 10일 해외 보안업체로 부터 "G20 정상회의 관련 내용으로 위장한 악성파일이 등장"했다고 보고되었다. [ http://blog.trendmicro.com/g-20-summit-used-for-spam-attacks/ - TrendMicro ] ◆ 역시나 등장한 G20 정상회의 관련 악성파일.. 위 그림과 같이 이메일에 첨부되어 있는 링크를 클릭하게 되면 Microsoft Word 문서파일로 위장된 악성파일을 내부에 포함하고 있는 G20IssuesPaper.zip 파일명..