국내 기업 표적으로 계속되는 Ammyy RAT 유포 메일 주의

1. 개요

이전부터 국내 기업을 표적으로 Ammyy RAT 을 다운로드하는 악성 메일이 유포되어 왔다. 최근에는 단순히 기존 방식대로 유포할 뿐만 아니라 악성 파일의 포맷을 바꾸고 악성 코드를 숨기는 등, 다양한 방법으로 백신의 탐지를 우회하는 시도를 하고 있다. Ammyy RAT 에 감염되면 정보 탈취, 랜섬웨어 설치와 같은 추가 공격이 이어질 수 있기 때문에 주의가 필요하다.

이번 보고서에서는 Ammyy RAT 유포 메일의 변화 과정과 악성 동작에 대해 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | C739054.xls |

| 파일크키 | 167,628 bytes |

| 진단명 | Suspicious/X97M.Downloader.Gen |

| 악성 동작 | 파일 다운로드 |

| 구분 | 내용 |

| 파일명 | ftzp.exe |

| 파일크키 | 164,584 bytes |

| 진단명 | Trojan-Downloader/W32.Ammyy.164584 |

| 악성 동작 | 파일 다운로드 |

| 구분 | 내용 |

| 파일명 | wsus.exe |

| 파일크키 | 758,504 bytes |

| 진단명 | Backdoor/W32.Ammyy.758504 |

| 악성 동작 | 백도어 |

2-2. 유포 경로

Ammyy RAT 유포 악성 메일은 송장, 계약서, 결제 내역과 관련된 제목으로 국내 기업에 유포되고 있다. 메일에는 추가 악성 파일을 다운로드하는 파일이 첨부되어 있으며, 해당 첨부 파일을 실행하도록 유도하는 내용이 적혀있다.

2-3. 실행 과정

첨부된 HTML은 악성 Excel 문서를 다운로드하는 링크를 가지고 있다. 악성 Excel 을 다운로드 후 매크로 실행 시 추가 악성 다운로더를 다운로드 후 실행한다. 다운로더는 Ammyy RAT을 다운로드 후 “foundation” 이라는 이름의 서비스로 등록하여 지속적으로 실행되도록 설정한다. Ammyy RAT은 시스템 정보를 공격자에게 송신하고, 수신되는 추가 명령을 수행한다.

참조 : https://isarc.tachyonlab.com/2328?category=324722 [송장(Invoice)을 위장한 엑셀파일 주의]

3. 백신 탐지 우회를 위한 악성 파일 변화

Ammyy RAT 은 백신의 탐지를 우회하기 위해 악성 파일의 포맷 변경, 악성 코드 분산 저장, 등 다양한 방법을 사용했다. 아래 내용은 2019년 유포된 샘플들 중 일부에서 발견된 탐지 우회 기법을 보여주고 있다.

3-1. 첨부 파일 포맷 변경

기존의 Ammyy RAT 유포 메일은 악성 문서를 직접 첨부하여 발송되었지만, 최근에는 다운로드 링크를 보유한 HTML 확장자 파일을 첨부하여 유포하는 방식으로 백신의 진단을 피하고 있다.

3-2. XLSB 악성 문서 및 악성 코드 분산

일부 악성 메일에선 공격자는 xls 확장자의 엑셀 문서가 아닌 xlsb 확장자 파일에 악성 코드를 심어 유포하기도 했다. xlsb 파일은 XML을 이용하여 정보를 저장하는 xls 파일과는 달리 바이너리 형태로 정보를 저장하고 있으며, 문서 내부의 구조가 일반적인 xls 파일과는 다르기 때문에 많은 백신이 제대로 진단하지 못한다는 점을 이용했다. 또한 악성 코드를 여러 객체에 분산하여 저장한 후 호출하는 방식으로 백신의 탐지를 우회하기도 했다.

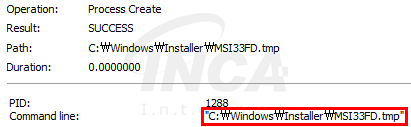

3-3. MSI 확장자 Ammyy 다운로더

또 다른 일부 샘플에서는 Ammyy RAT 다운로더 파일이 exe 파일이 아닌 msi 확장자 파일로 만들어져 사용되었다. msi 파일 내부에는 인코딩된 exe 파일이 존재하며, 이를 복호화한 후 실행하는 방식으로 백신 탐지를 우회했다.

4. 결론

이번 보고서에서 보았듯이 Ammyy RAT은 백신을 우회하기 위해 다양한 방법을 시도하고 있다. 이를 방지하기 위해서는 정기적인 백신 업데이트와 악성 메일에 대한 사용자의 보안 인식이 필요하다. 대부분의 악성 메일은 사용자의 첨부 파일 실행을 요구하며, 이를 위해 공공기관 사칭하거나 긴급하고 자극적인 문구를 사용하고 있다. 따라서 첨부 파일을 실행하기 전에 메일이 신뢰할 만한 대상에게 온 것인지 확인하는 습관을 지니면 감염을 예방할 수 있다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]이미지 파일에 숨겨진 Remcos RAT 악성코드 분석 보고서 (1) | 2019.06.21 |

|---|---|

| [악성코드 분석]신용카드 결제 영수증으로 위장한 피싱 공격 주의 (0) | 2019.06.07 |

| [악성코드 분석]송장(Invoice)을 위장한 엑셀파일 주의 (0) | 2019.05.27 |

| [악성코드 분석]다수의 정보 탈취 악성 파일 다운로드하는 Scranos 루트킷 감염 주의 (0) | 2019.05.24 |

| [악성코드 분석]DarkCloud Bootkit 악성코드 감염 주의 (0) | 2019.05.07 |