이미지 파일에 숨겨진 Remcos RAT 악성코드 분석 보고서

1. 개요

‘Remcos RAT’은 과거부터 현재까지 악성 메일의 첨부파일을 통해 꾸준히 유포되고 있는 악성코드 중 하나이다. 본래의 Remcos 자체는 해외 보안 업체에서 합법적으로 윈도우를 관리하기 위해 개발된 프로그램이지만, 공격자들의 원격 접근 툴(RAT)로 악용되고 있다. 악용된 ‘Remcos RAT’은 사용자의 시스템을 장악하고 정보를 탈취할 수 있으며 원격 명령 수행, 키로거, 화면 캡처, 파일 다운로드, 웹 브라우저 로그인 정보 저장 등의 다양한 기능을 갖고 있다.

이번 보고서에서는 Remcos RAT의 악성 동작에 대해 알아보고자 한다.

2. 분석 정보

2-1. 파일 정보

| 구분 | 내용 |

| 파일명 | Rokko 新订单请求,pdf.exe |

| 파일크키 | 714,752 bytes |

| 진단명 | Trojan-Dropper/W32.DP-Remcos.1755648 |

| 악성 동작 | 파일 드롭 |

| 구분 | 내용 |

| 파일명 | TVcard.exe |

| 파일크키 | 86,528 bytes |

| 진단명 | Backdoor/W32.DP-Remcos.86528.B |

| 악성 동작 | 백도어 |

2-2. 실행 과정

ISO 확장자로 압축된 파일 내부에는 PDF파일로 위장한 실행파일이 존재하는데, 해당 파일이 실행되면 암호화된 ‘F.bmp’ 이미지 파일과 ‘TVcard.exe’ 파일을 드롭 하고 실행한다. ‘TVcard.exe’가 실행되면 ‘F.bmp’ 파일을 복호화 해서 메모리상에 dll를 생성하고 로드한다. 그리고 암호화된 dll의 리소스 영역을 복호화 해 최종적으로 ‘Remcos RAT’ 악성코드를 실행한다. 해당 악성코드는 C&C 서버와 연결을 시도하며 원격 명령을 수행하지만 현재 서버가 차단되어 실제 동작은 하지 않는다.

3. 악성 동작

3-1. 악성 파일 드롭 및 실행

.iso 압축파일 안에는 ‘Rokko 新订单请求,pdf.exe’ 실행파일이 존재한다. 해당 파일은 특정 경로에 ‘TVcard.exe’와 ‘F.bmp’ 파일을 생성하고 ‘TVcard.exe’을 실행한다.

3-2. Remcos RAT 실행과정

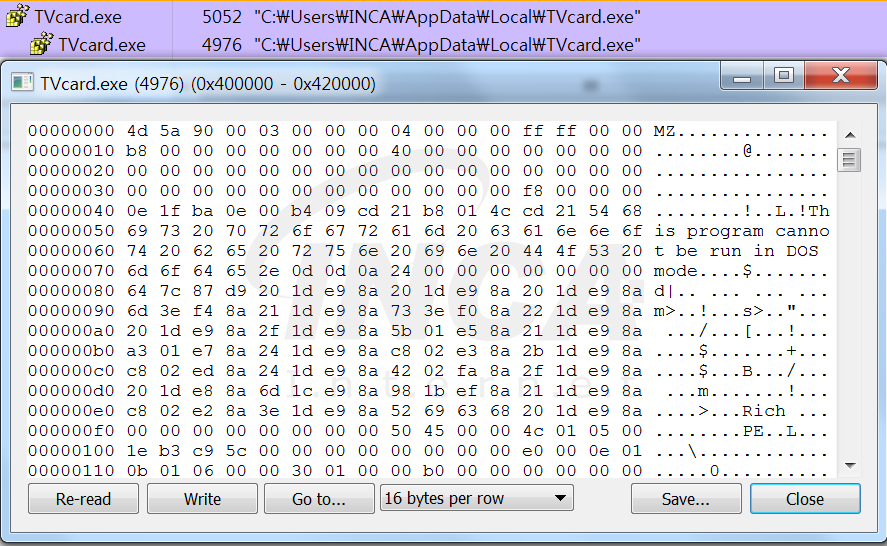

실행된 ‘TVcard.exe’는 ‘F.bmp’ 이미지 파일 내부에 존재하는 암호화된 데이터를 복호화 한다. 복호화 된 데이터는 dll 파일이며 ‘TVcard.exe’는 해당 dll 파일을 로드 후 실행한다.

해당 dll 파일 내부에도 암호화된 데이터가 존재하며 복호화 된 데이터는 ‘Remcos RAT’ 실행파일이다. ‘TVcard.exe’는 자기 자신을 새로운 프로세스로 생성하고 이미지 스위칭 기법을 이용해 생성된 프로세스에서 ‘Remcos RAT’을 실행시킨다.

3-3. 레지스트리 등록

‘Remcos RAT’은 특정 경로에 자기 자신을 복제하고 자동 실행되도록 Run 레지스트리 키에 등록한다. 또한 레지스트리에 Remcos 이름의 키를 생성하고 실행파일 경로와 라이센스 값을 등록한다.

3-4. 사용자 정보 탈취 및 원격 명령 수행

해당 악성코드는 사용자PC의 기본 정보를 수집하고 원격 명령 수행을 위해 C&C 서버와 연결을 시도한다. C&C 서버는 ‘a*******h.ddns.net’으로 되어있으며 서버의 IP를 받아오지만 현재는 연결이 이루어지지 않는다.

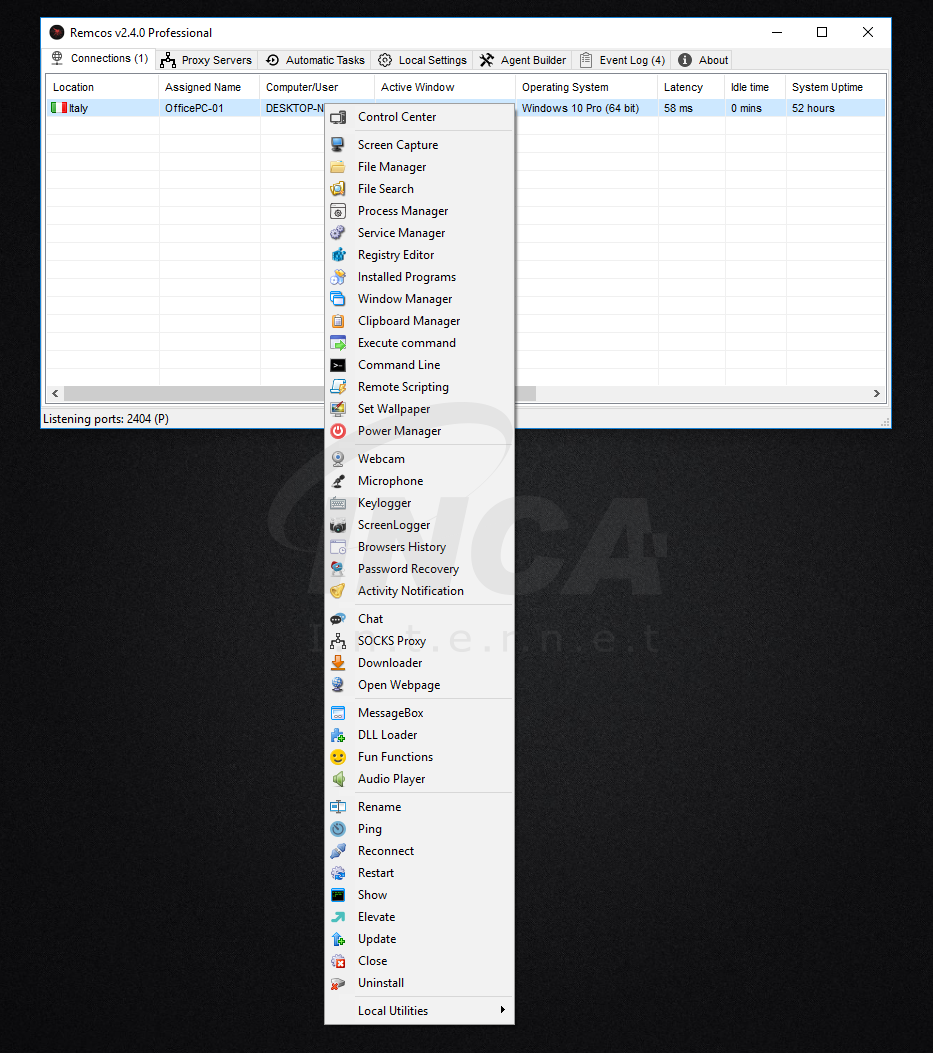

C&C 서버와 정상적으로 연결이 이루어질 경우, 공격자는 감염된 사용자 PC에 키로거, 화면 캡처, 파일 다운로드, 웹 브라우저 로그인 정보 저장 등 다양한 명령을 지시할 수 있다. 아래의 [그림 8]은 합법적인 Remcos 프로그램의 기능이지만 해당 악성코드처럼 공격자에 의해 악용될 경우에도, 공격자가 Remcos 프로그램의 기능을 동일하게 사용할 수 있기 때문에 사용자의 주의가 필요하다.

이미지 출처: https://breaking-security.net/remcos/

또한 해당 악성코드의 기능 중 키로깅 기능은 사용자가 입력하는 모든 키의 입력 정보를 가로챌 수 있다. 그리고 탈취한 키 입력 정보를 “C:\Users\사용자계정명\AppData\Roaming\Remcos” 경로에 ‘log.dat’ 파일명으로 저장한다.

4. 결론

이번 보고서에서 알아본 ‘Remcos RAT’은 공격자가 사용자 PC에 접근해 시스템에 대한 제어권을 가질 수 있는 백도어이다. 백도어는 공격자가 감염 PC에 지속적으로 접근할 수 있는 통로를 제공하기 때문에 발견 즉시 삭제해야 한다. 또한 ‘Remcos RAT’은 악성 메일의 첨부 파일 실행을 유도하기 때문에 이를 방지하기 위해서는 악성 메일에 대한 사용자의 보안 인식과 정기적인 백신 업데이트가 필요하다.

상기 악성코드는 잉카인터넷 안티바이러스 제품 TACHYON Internet Security 5.0에서 진단 및 치료가 가능하다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]사무국을 사칭한 피싱 메일 주의 (0) | 2019.07.05 |

|---|---|

| [악성코드 분석]진화하는 Ammyy RAT 주의 (0) | 2019.07.05 |

| [악성코드 분석]신용카드 결제 영수증으로 위장한 피싱 공격 주의 (0) | 2019.06.07 |

| [악성코드 분석]국내 기업 표적으로 계속되는 Ammyy RAT 유포 메일 주의 (0) | 2019.06.07 |

| [악성코드 분석]송장(Invoice)을 위장한 엑셀파일 주의 (0) | 2019.05.27 |