진화하는 Ammyy RAT 주의

1. 개요

피싱 메일을 통한 APT 공격은 2018년부터 급격하게 상승세를 보이고 있다. 대다수의 APT 공격에 사용되는 악성코드는 랜섬웨어가 상위권을 차지하였지만, 최근에는 랜섬웨어가 아닌 RAT (Remote Access Trojan) 를 유포하여 공격하는 방식이 증가하여 사용자들의 주의가 요구 된다.

잉카인터넷에서는 해당 RAT 에 대한 분석 정보를 두 차례 게시하였다.

“송장(Invoice)을 위장한 엑셀파일 주의”

- https://isarc.tachyonlab.com/2328

“국내 기업 표적으로 계속되는 Ammyy RAT 유포 메일 주의”

- https://isarc.tachyonlab.com/2351

이번 보고서에서는 계속해서 유포 방식이 변화하는 ‘Ammyy RAT’ 에 대해서 간략히 살펴보고자 한다.

2. 분석 정보

2-1. FlawedAmmyy Admin

Ammyy RAT은 2018년 3월, 대규모 피싱 메일 공격 캠페인에 FlawedAmmyy Admin라는 이름으로 이미 모습을 드러낸 적이 있다. 해당 캠페인에 사용된 FlawedAmmyy Admin RAT 는 러시아 기반의 TA505 조직에 의해 유포된 악성코드로 추정되며, 당시 금융권과 부동산, 레스토랑과 같은 특정기업을 표적으로 공격을 실시하였다.

3. Ammyy RAT의 유포 형태

3-1. FlawedAmmyy Admin 유포 형태

2018년에 등장한 FlawedAmmyy Admin RAT는 피싱 이메일에 첨부된 doc 파일 또는 zip 파일에 의해 유포된다. 사용자가 해당 첨부파일을 다운로드 및 실행하면 최종 악성코드를 드롭하는 실행파일이 다운로드되고 실행된다. 다운로드된 드롭퍼가 실행되면, 최종 FlawedAmmyy Admin RAT를 드롭하고 실행한다.

3-2. 최근 Ammyy RAT 유포 형태의 변화

3-2-1. 1st 유포 형태

2019년 5월 국내기업을 타겟으로 등장한 공격은 이메일에 xls 파일을 첨부한 형태로 유포되었다. 첨부된 xls 파일은 매크로를 통해 외부 서버와 연결하고, 드롭퍼를 다운로드 및 실행하여 RAT를 생성하여 실행한다.

3-2-2. 2nd 유포 형태

2019년 6월에 나타난 공격은 5월의 유포 형태와 다르게 두 번에 걸쳐 외부 서버에 접촉한다. 피싱 메일에 HTML 파일이 첨부된 형태로, 첨부된 HTML을 실행하면 외부 서버와 연결하여 xls 파일을 다운로드한다. 그 후, 매크로를 통해 드롭퍼를 다운로드하고 실행하여 최종 Ammyy RAT을 드롭한다.

3-2-3. 3rd 유포 형태

추가적으로 4월과 5월에 msi 파일을 사용한 유포 방식이 간헐적으로 등장하였다. 이메일에 첨부된 문서에서 exe파일이 아니라 msi 파일이 다운로드된다. 다운로드된 msi 파일은 암호화된 tmp 파일을 드롭하고, 복호화하여 RAT를 생성한다.

4. Ammyy RAT 분석 내용

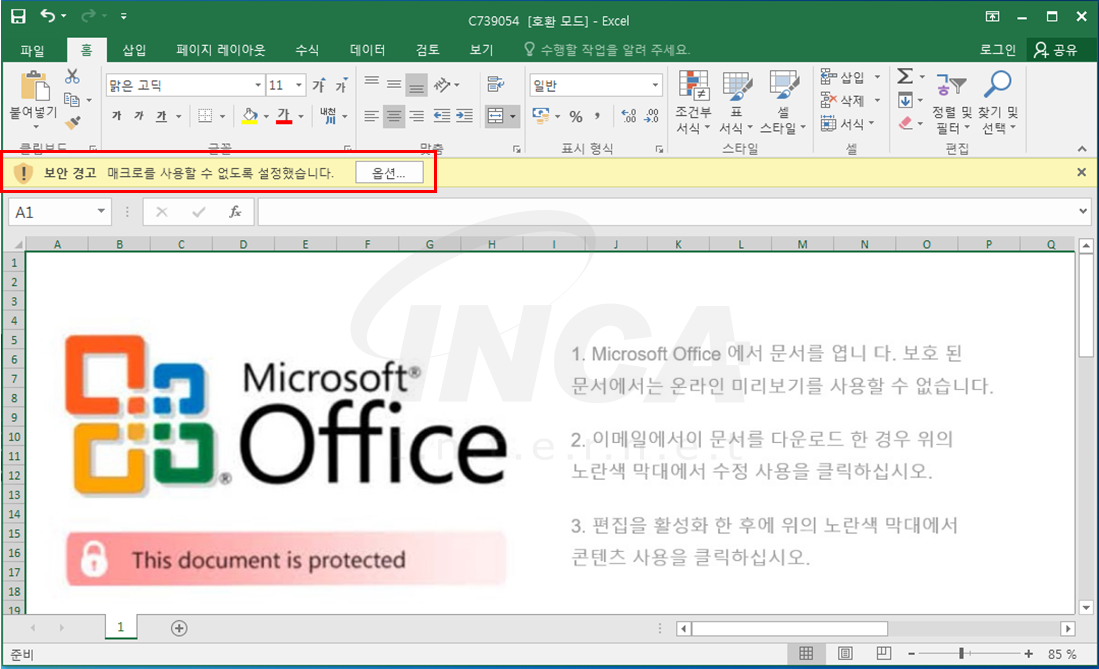

4-1. 매크로를 이용한 악성파일 다운로드

첨부된 엑셀파일을 실행하면 내부 문서가 제대로 표시되지 않는다는 이유로 매크로 사용을 유도한다. 옵션을 통해 매크로를 사용하여 ‘콘텐츠 사용’을 선택할 시, 정보 탈취가 가능한 악성파일을 다운로드하여 실행한다.

4-2. 외부 서버 연결 및 사용자 정보 탈취

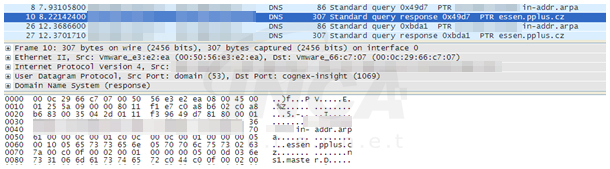

‘wsus.exe’ 파일이 실행되면 특정 원격지와의 통신을 시도 한다.

현재는 해당 서버와의 연결이 원활하지 않아, 사용자 PC의 ‘고유id’, ‘os정보’ 등 일부 정보만이 전송된다. 연결 상태에 따라 명령을 받아 사용자 PC에 대한 원격제어가 가능할 것으로 보인다.

| 값 이름 | 설명 |

| Id= | 고유 id값 |

| os= | 운영체제 정보 |

| priv= | 실행 권한 정보 |

| cred= | 유저 경로 |

| pcname= | 시스템 명 |

| avname= | 등록된 백신 정보 |

| build= | 악성코드 실행 시각 |

| card= | NFC정보 |

[표 1] PC정보

5. 결론

이번 보고서에서 알아 본 'Ammyy_RAT' 는 보다 많은 사용자의 환경에서 동작을 수행하기 위해 유포 방식이 계속해서 변화하고 있다. 피싱 메일 같은 경우 사회공학기법을 악용하여 사용자의 호기심이나 조급한 마음을 느끼게 하는 내용을 통해 유포되는 만큼 발신지가 불분명한 링크나 첨부파일을 함부로 열어보거나 다운로드 하여서는 안된다. 또한 감염을 예방하기 위해서는 사전에 백신 프로그램을 설치할 것을 권고한다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]이메일 계정 보안 경고로 위장한 피싱 메일 주의 (0) | 2019.07.17 |

|---|---|

| [악성코드 분석]사무국을 사칭한 피싱 메일 주의 (0) | 2019.07.05 |

| [악성코드 분석]이미지 파일에 숨겨진 Remcos RAT 악성코드 분석 보고서 (1) | 2019.06.21 |

| [악성코드 분석]신용카드 결제 영수증으로 위장한 피싱 공격 주의 (0) | 2019.06.07 |

| [악성코드 분석]국내 기업 표적으로 계속되는 Ammyy RAT 유포 메일 주의 (0) | 2019.06.07 |