사무국을 사칭한 피싱 메일 주의

1. 개요

최근 사무국을 사칭한 피싱 메일이 유포되고 있다. 해당 메일에는 파일을 위장한 링크가 첨부되어 있고, 해당 링크를 클릭하면 변조된 URI를 포함한 Microsoft 로그인 사이트로 접속되며 로그인을 위해 암호를 요구한다.

이 과정에서 ‘OAuth(오픈 인증)’ 이라고 불리는 개념이 적용되어, 간략하게 소개하고자 한다.

2. 분석 정보

2-1. 유포 경로

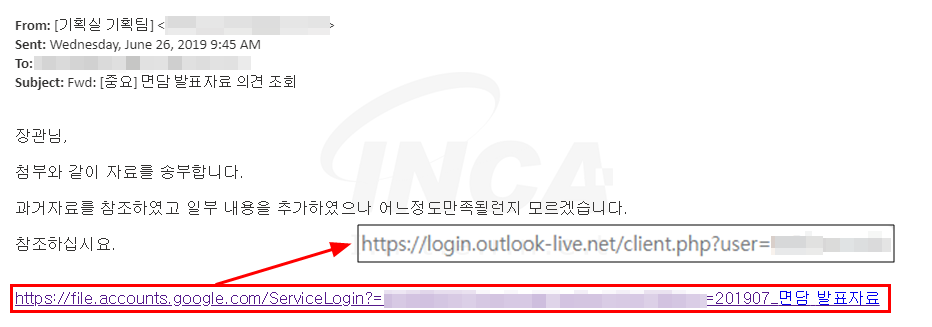

해당 메일은 마치 사무국을 사칭하여 기밀문서를 첨부한 것으로 보인다. 파일로 보이는 부분을 클릭하면 유포자가 의도한 사이트로 연결되는 링크이다. 이와 유사한 방식의 메일이 다수 유포 되고 있다.

2-2. 실행 과정

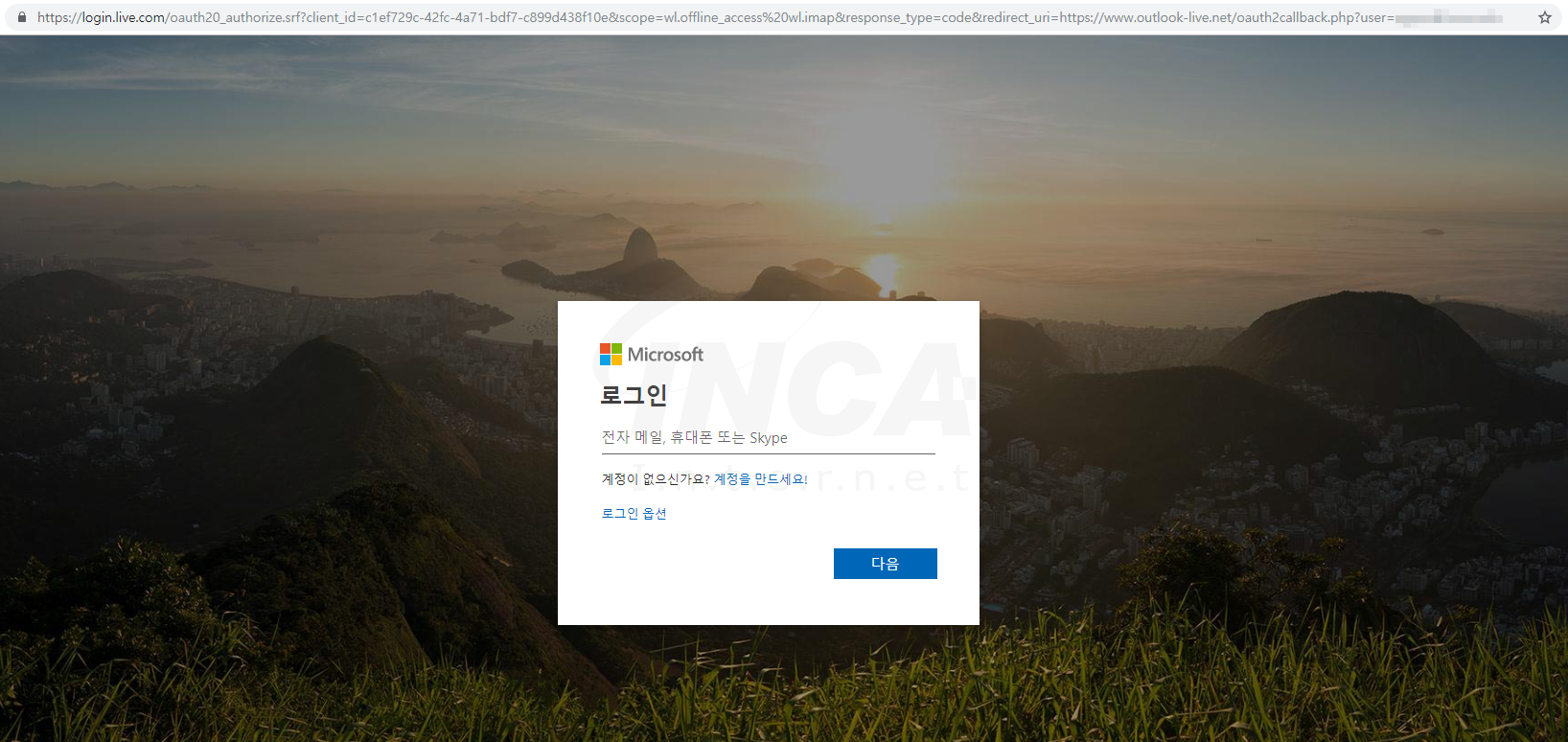

사용자가 첨부되어 있는 링크를 클릭하면, 변조된 URI를 포함한 MS 로그인 사이트에 접속하게 된다. 사용자 입장에서 파일을 보기 위한 로그인 절차라고 생각하고, 로그인 정보를 입력한다면 정보 탈취의 위험이 있다.

첨부 링크에 로그인 했을 경우, 회원 정보에 엑세스 및 메일보내기 권한을 요구한다.

3. OAuth 기능

3-1. OAuth 란

위에서 미리 언급했지만, 이번 피싱 메일 과정에서 OAuth 라는 개념이 적용되어 잠시 살펴보고자 한다. 먼저 공개 인증 또는 오픈 인증 이라고 불리는 ‘OAuth’ 는 인터넷 사용자들이 비밀번호를 제공하지 않고 다른 웹사이트 상에 로그인한 것과 같이, 자신들의 정보에 대해 접근 권한을 부여할 수 있는 표준 인증 방법이다.

좀 더 친숙하게 접근해보면 아래 [그림 4] 과 같이 쇼핑몰 사이트에 로그인 할 때, 아이디를 별도로 만들지 않고도 SNS 아이디를 이용하여 로그인을 할 수 있는 것으로 생각하면 된다.

해당 개념에 대해 좀 더 자세히 순서대로 살펴보도록 하자.

1. 사용자가 쇼핑몰 사이트에 접속 시도를 하면 Client ID, Redirect_URI 를 제공받는다.

2. 사용자는 인증을 위해 SNS 인증서버에 ID와 PW를 제공한다.

3. SNS 인증서버는 사용자를 확인하고 인증코드를 발급한다.

4. Redirect_URI로 인증코드가 전달된다.

5. 쇼핑몰사이트는 전달 받은 인증코드로 SNS 인증서버에 엑세스 토큰 발급을 요청한다.

6. SNS 인증서버는 엑세스 토큰을 발급하여 사용자는 쇼핑몰 사이트 이용이 가능해진다.

3-2. OAuth 적용

위와 같은 OAuth 가 피싱 메일에서 어떻게 사용되었는지 살펴보면, 아래 [그림 7] 과 같이 사용자가 피싱 메일에서 첨부 링크를 클릭하는 것이 마치 쇼핑몰 사이트에서 ‘SNS로 로그인하기’ 버튼을 누르는 것과 같다. 링크 주소 뒷부분을 살펴보면 ‘user=[사용자 이메일 주소]’ 가 있는 것으로 보아, URI를 변조시켜 공격자가 원하는 위치로 리다이렉션을 시키는 것이다. 사용자 입장에서는 공격자가 변조시킨 URI 사이트에 ‘사용자 메일로 로그인하기’ 버튼을 누른 상황이다.

해당 링크에 연결된 후 URL주소를 살펴보면, 인증 서버에 코드를 요청하는 내용을 담고있다. 위의 예시를 적용해보면 SNS 인증 서버로 인증 코드를 요청하는 과정이다.

| 값 이름 | 설명 |

| https://login.live.com/ | - 정상적인 Microsoft 사이트 로그인 화면 |

| oauth20_authorize.srf? | - Oauth 2.0 방식을 이용해서 로그인을 진행. |

| client_id=[임의의 클라이언트 ID] | - 클라이언트를 식별하기 위한 ID |

| scope=wl.offline_access%20wl.imap& | - 어플리케이션의 권한을 설정하기 위한 기능. 오프라인에서 접근 가능하며, imap 프로토콜의 접근이 가능. |

| response_type=code& |

- OAuth 2.0의 인증 종류 중 Authorization Code Grant 방식을 사용할 때 해당 값으로 code를 사용. - Access Token을 바로 전달하지 않고 코드로 인증하는 방식이라 비교적 안전하다고 평가. |

| redirect_uri=https://www.outlook-live.net/oauth2callback.php?user= [사용자아이디] | - 사용자가 인증 과정을 완료 한 후 API 서버가 사용자를 리디렉션하는 위치 |

[표 1] URL 정보

해당 URL 정보를 바탕으로 동작을 순서대로 살펴보도록 하자.

1. 공격자는 첨부 링크 (변조된 Redirect URI를 포함한 사이트로 연결)를 사용자에게 제공한다.

2. 사용자는 인증을 위해 Microsoft 인증 서버에 ID와 PW를 제공한다.

3. Microsoft 인증 서버는 사용자를 확인하고 인증코드를 발급한다.

4. 변조된 Redirect_URI로 인증코드가 전달된다.

5. 변조된 Redirect_URI는 전달 받은 인증 코드로 SNS 인증 서버에 엑세스 토큰 발급을 요청한다.

6. Microsoft 인증 서버는 엑세스 토큰을 발급하여 공격자는 사용자ID로 인증 완료 상태가 되어 Microsoft 사이트 사용이가능하게 된다.

4. 결론

이번 보고서에서 알아 본 피싱 메일은 사무국이나 기획실과 같은 공공기관을 사칭해서 중요 자료를 보낸 것처럼 하여, 사용자들의 궁금증을 유발하고 있다. 자연스럽게 사용자들은 해당 첨부 링크를 클릭하여 로그인 정보를 입력하게 될 소지가 있다. 이러한 피싱 메일은 사용자들의 로그인 정보뿐 아니라 금융 정보를 요구하는 경우도 있어, 사용자들은 링크를 통한 사이트에서 개인정보 입력 시에 URL을 잘 확인 등 항상 주의를 기울일 필요가 있다.

이러한 피해를 최소한으로 예방하기 위해서는 발신지가 불분명한 링크나 첨부파일을 함부로 열어보아서는 안되며, 사전에 백신 프로그램을 설치할 것을 권고 한다.

'분석 정보 > 악성코드 분석 정보' 카테고리의 다른 글

| [악성코드 분석]비정상적인 로그인 활동 관련 피싱 메일 유포중! (0) | 2019.07.22 |

|---|---|

| [악성코드 분석]이메일 계정 보안 경고로 위장한 피싱 메일 주의 (0) | 2019.07.17 |

| [악성코드 분석]진화하는 Ammyy RAT 주의 (0) | 2019.07.05 |

| [악성코드 분석]이미지 파일에 숨겨진 Remcos RAT 악성코드 분석 보고서 (1) | 2019.06.21 |

| [악성코드 분석]신용카드 결제 영수증으로 위장한 피싱 공격 주의 (0) | 2019.06.07 |