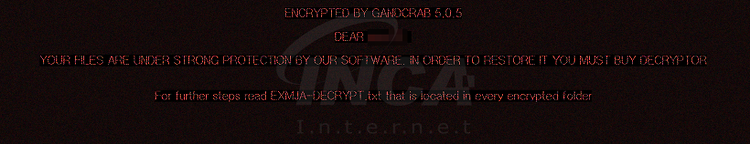

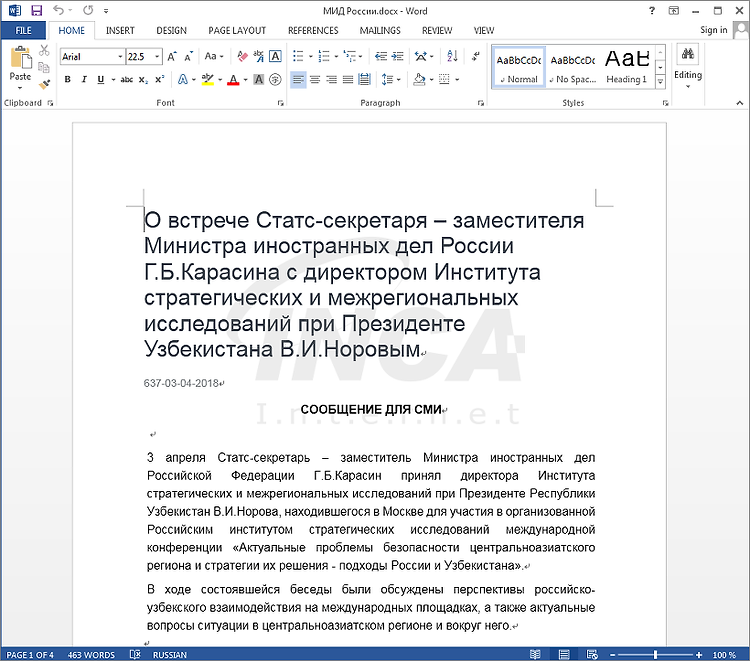

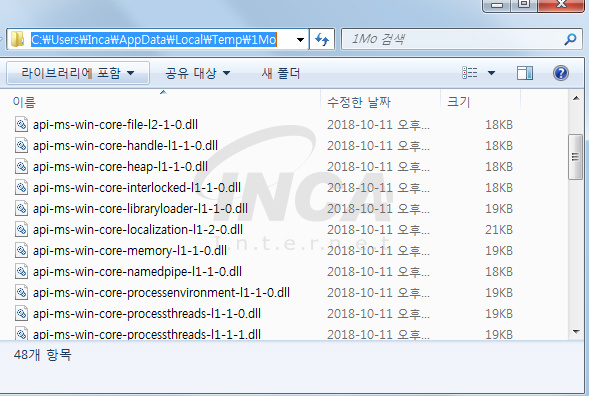

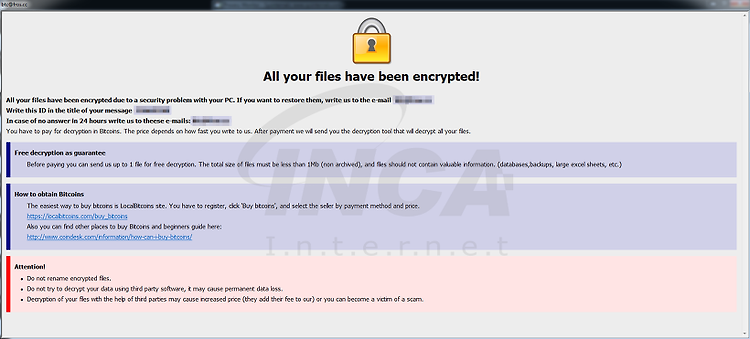

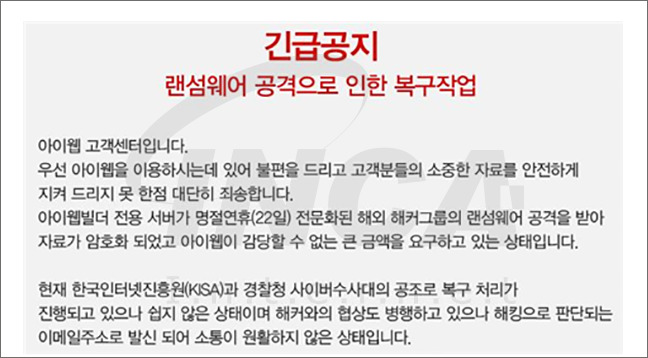

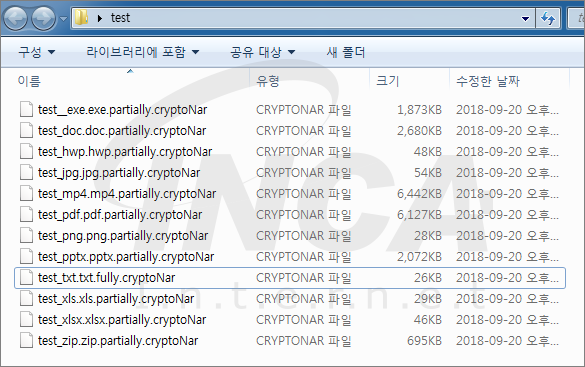

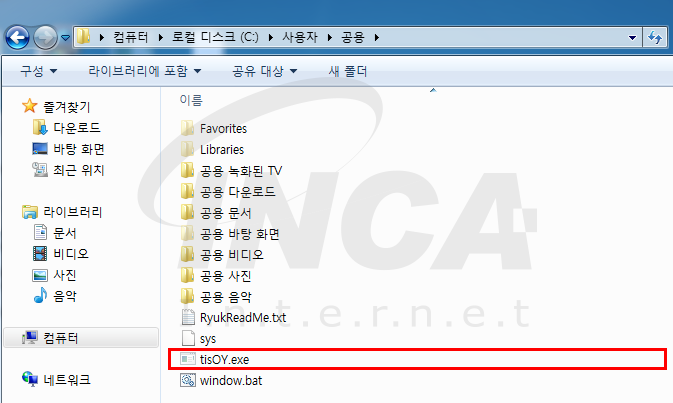

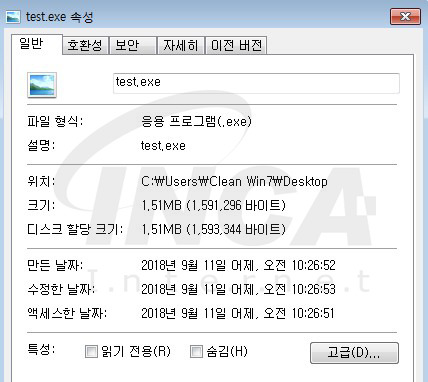

10월 랜섬웨어 동향 및 Xorist 랜섬웨어 1. 10월 랜섬웨어 동향 2018년 10월(10월 01일 ~ 09월 31일) 한 달 간 랜섬웨어 동향을 조사한 결과, 국내에서는 여전히 GandCrab 랜섬웨어가 지속적인 버전업을 하며 가장 이슈가 되었으며, 해외에서는 미국 노스캐롤라이나의 상하수도청과 인디아나주 방위군이 랜섬웨어에 피해를 받은 일이 있었다. 이번 보고서에서는 10월 국내/외 랜섬웨어 피해 사례 및 신/변종 랜섬웨어와 10월 말 등장한 Xorist 랜섬웨어에 대해 좀 더 자세히 알아보고자 한다. 1-1. 국내/외 랜섬웨어 피해 사례 GandCrab 랜섬웨어 피해 사례 지난 달에 이어 이번달에도 여전히 GandCrab 랜섬웨어는 버전업을 통해 국내외 사용자들을 괴롭혔다. V5.0.2부터 v5..