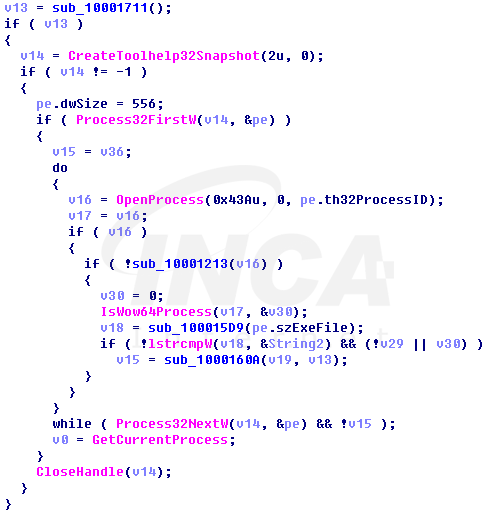

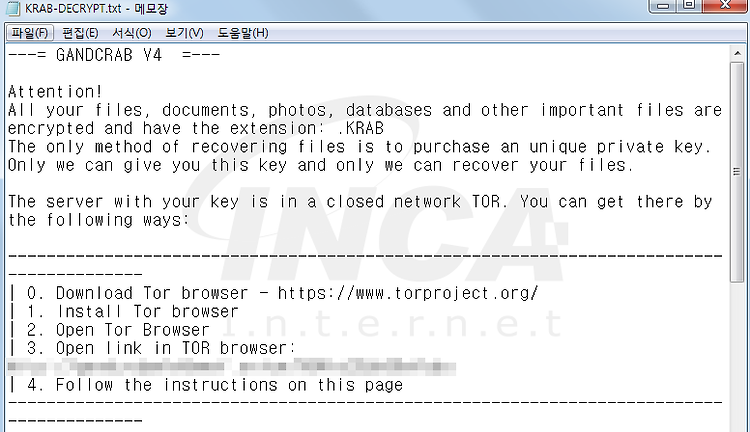

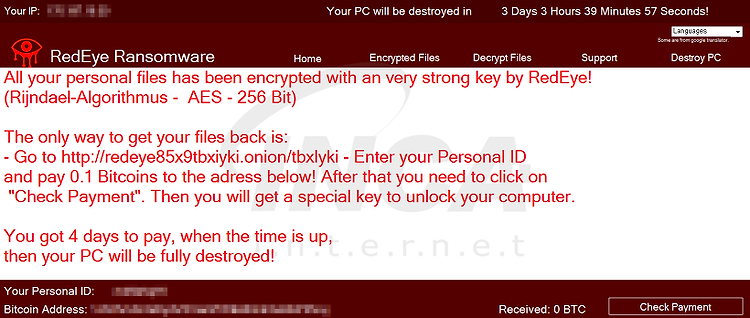

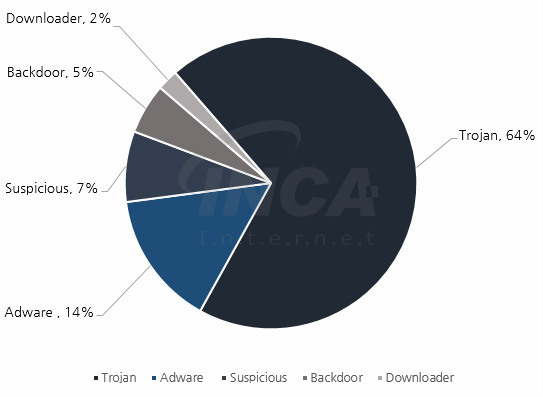

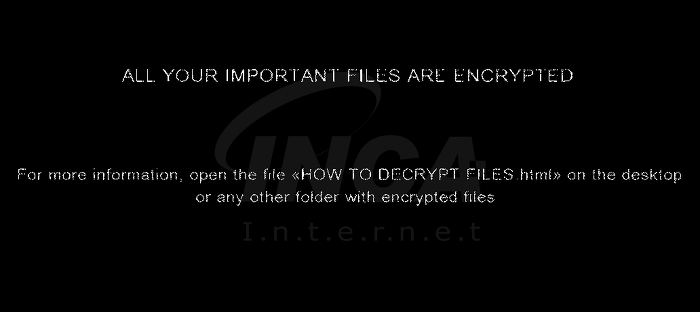

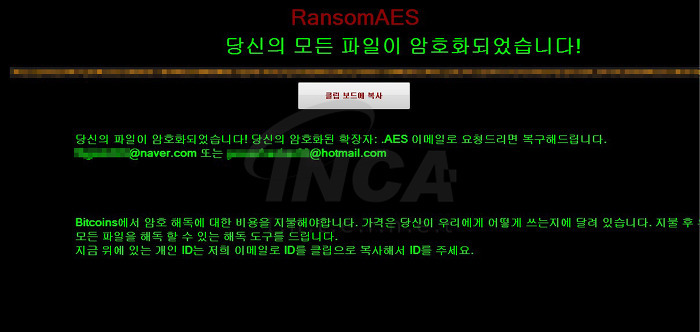

‘Magniber’ 랜섬웨어 재등장 감염 주의 1. 개요 지난해 등장해서 파일 암호화를 수행하던 Magniber 랜섬웨어가 올해 6월 다시 등장해 활동을 시작했다. 해당 랜섬웨어는 MyRansom 이라고도 불리며, 한국어 환경의 운영체제에서만 파일 암호화를 수행하기 때문에 국내 사용자들의 각별한 주의가 요구되고 있다. 이번 보고서에서는 지난해 등장했던 Magniber 랜섬웨어와 비교했을 때 변화된 내용에 대해서 알아보고자 한다. 2. 분석 정보 2-1. 파일 정보 구분 내용 파일명 [임의의 파일명].dll 파일크기 82,944 byte 진단명 Trojan/W32.Inject.82944.U 악성동작 파일 암호화 2-2. Magniber 이전 버전 분석 정보 지난해 등장했던 Magniber 랜섬웨어와 비교했..