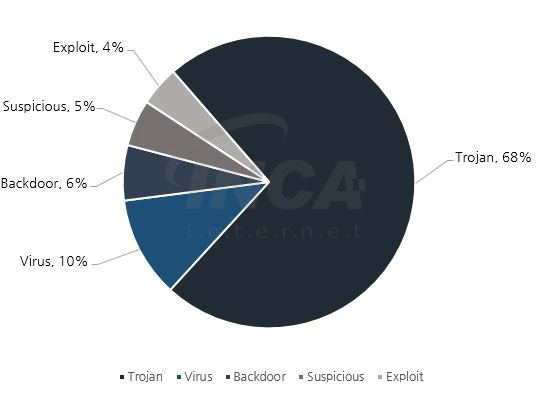

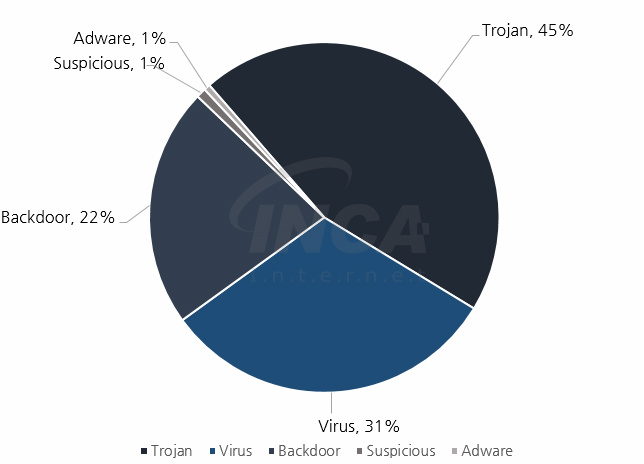

2018년 8월 악성코드 통계 악성코드 Top20 2018년 08월(08월 01일 ~ 08월 31일) 한 달간 잉카인터넷 대응팀은 사용자에게 가장 많은 피해를 준 악성코드 현황을 조사하였으며, [표 1]은 가장 많이 탐지된 악성코드를 탐지 건수 기준으로 정리한 악성코드 Top20이다. 가장 많이 탐지된 악성코드는 Trojan(트로잔) 유형이며 총 42,583건이 탐지되었다. 순위 진단명 유형 탐지 건수 1위 Trojan/W32.HackTool.14848.N Trojan 42,583 건 2위 Backdoor/W32.Orcus.9216 Backdoor 6,221 건 3위 Virus/W32.Virut.Gen Virus 4,291 건 4위 Suspicious/X97M.Obfus.Gen Suspicious 3,3..