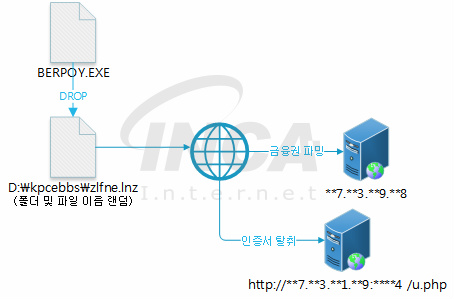

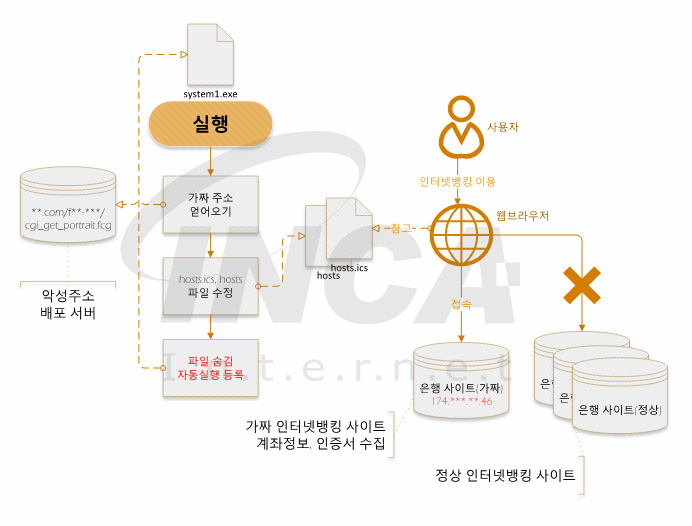

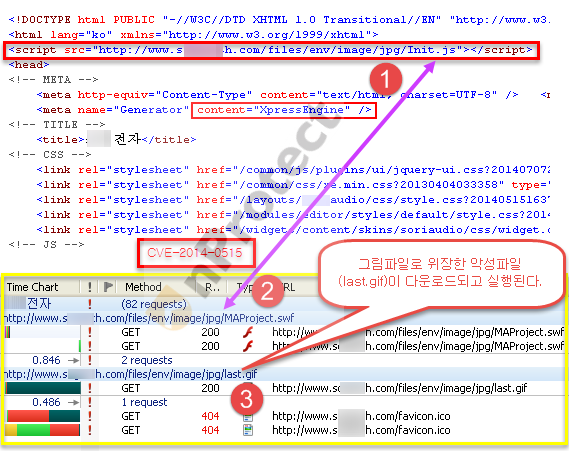

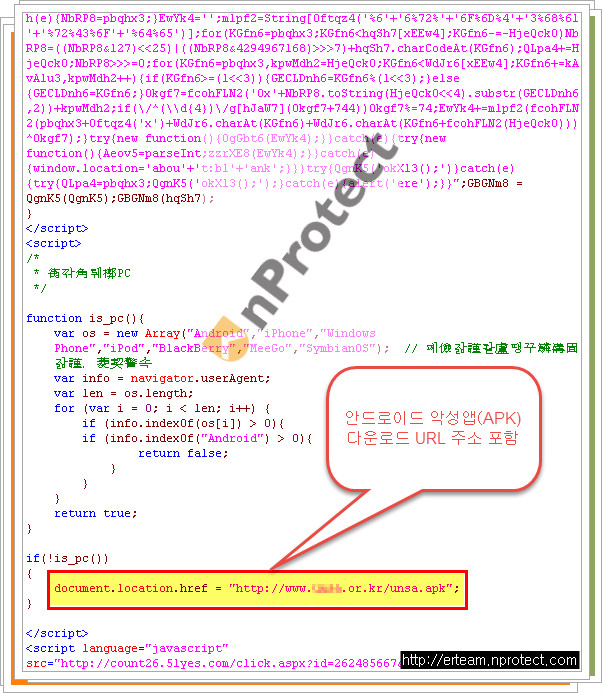

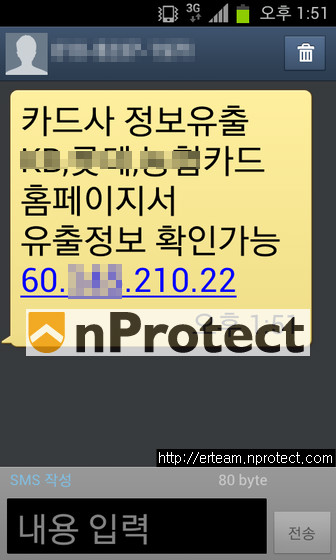

BERPOY.exe 악성코드 분석 보고서 1. 개요 1.1. 파일정보 파일명 BERPOY.exe 파일크기 79,368 byte 진단명 Trojan/W32.KRBanker.79368 악성동작 인터넷 뱅킹 파밍, 인증서 탈취 연결대상 **7.**3.**9.**8 특징 DNS 및 host 파일 변조, 인증서를 네트워크로 전송 1.2. 분석환경 운영체제 Windows XP SP3 분석도구 Process Monitor, Process Explorer, Autorun, Regshot, Wireshark 1.3. 전체흐름도 2. 분석정보 2.1. 파일 유포 방식 특정 학회 웹 서버에 업로드된 악성파일 (http://ch*********.net/ba********/*/ BERPOY.exe) 이 다운로드 ..