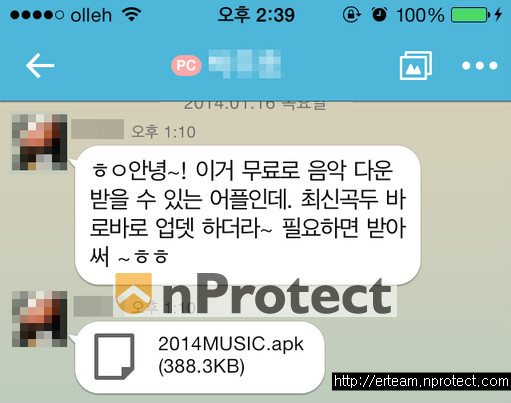

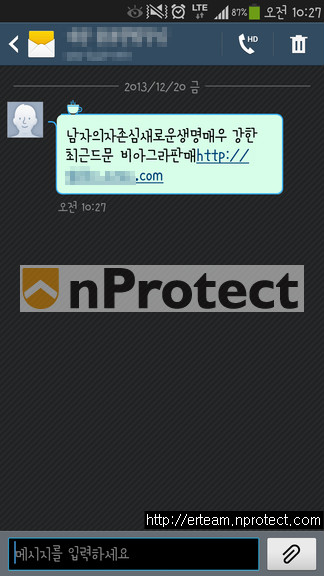

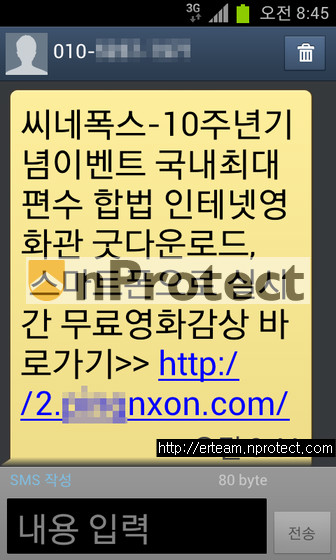

1. 이제는 모바일 메신저까지 노린다. 잉카인터넷 대응팀은 기존의 스마트뱅킹 악성앱 설치용 스미싱 범죄자들이 네이트온 메신저의 특정 계정을 해킹하여 모바일로 로그인되어 있는 상대방에게 안드로이드 악성앱(APK)을 유포시키는 실제 사례를 처음으로 발견하였다. 기존의 안드로이드 기반 악성앱이 문자메시지(SMS)를 통해서 다량 전파되고 있는 가운데 유명 모바일 메신저로 확대 시도되고 있다는 것이 공식 확인된 것이다. 공격자는 네이트온 메신저의 특정 이용자 계정을 도용해서 PC기반에서 로그인하였고, 로그인되어 있던 모바일 상대방들에게 악성앱을 전파시켰다. 실제 네이트온 메신저는 컴퓨터용에서 로그인을 하면 상대방이 모바일로 연결되어 있는지 PC로 로그인되어 있는지 구분할 수 있기 때문에 맞춤형 공격이 가능한 상태..