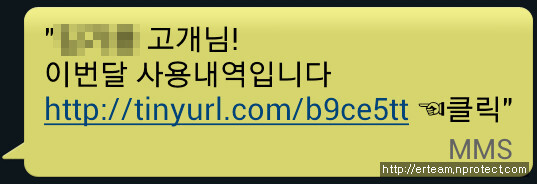

1. 개 요 최근 지속적으로 새로운 변종에 대한 출현으로 이슈가 되고 있는 KRBanker가 이번에는 애플 아이콘으로 위장한 변종이 발견되어 사용자들의 각별한 주의가 요망되고 있다. 2012년 12월 7일은 애플의 새로운 스마트폰 아이폰5 제품의 국내 출시일이며, 해당 악성파일 제작자는 이를 이용해 사회공학적 기법을 통한 악성파일의 유포를 시도하고 있다는 것이 이번에 발견된 KRBanker 변종에서 주목 할 만한 점이라 할 수 있다. [주의]KRBanker 변종 시티은행 피싱 목록 추가! ☞ http://erteam.nprotect.com/365 [긴급]KRBanker 전자금융사기용 허위 예방 서비스로 사용자 유혹 ☞ http://erteam.nprotect.com/347 [정보]보안승급 사칭 전자금융사..