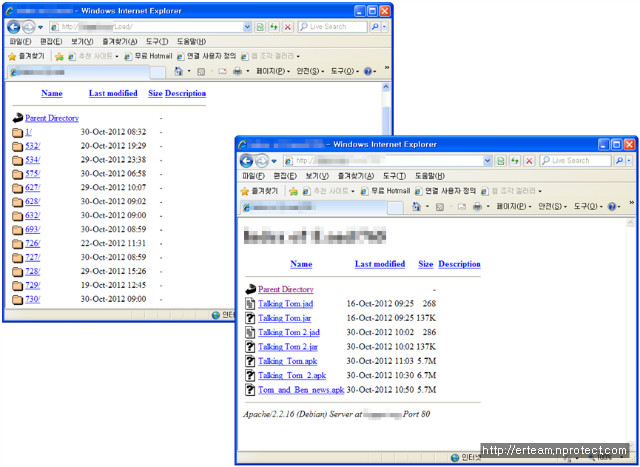

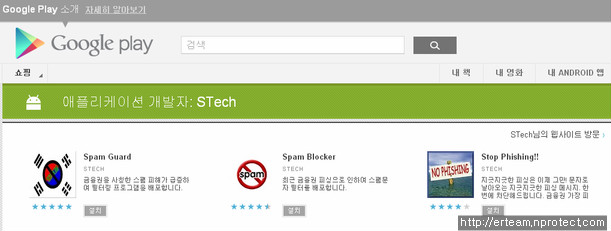

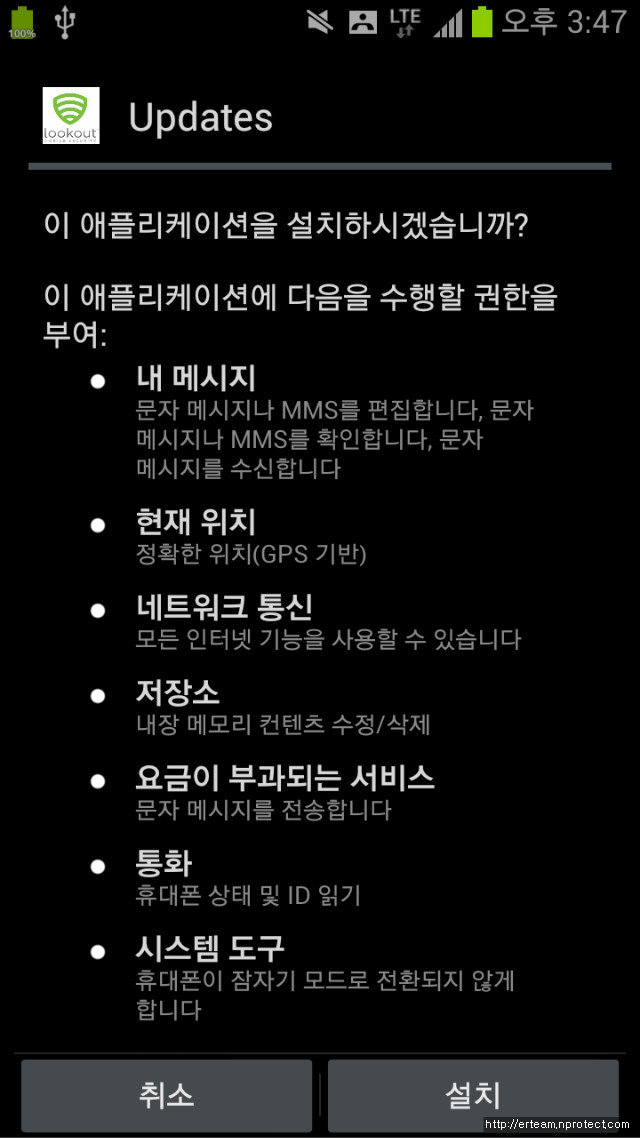

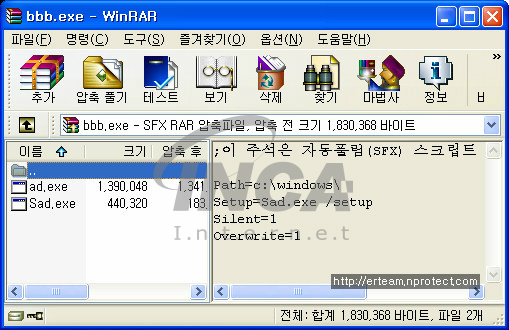

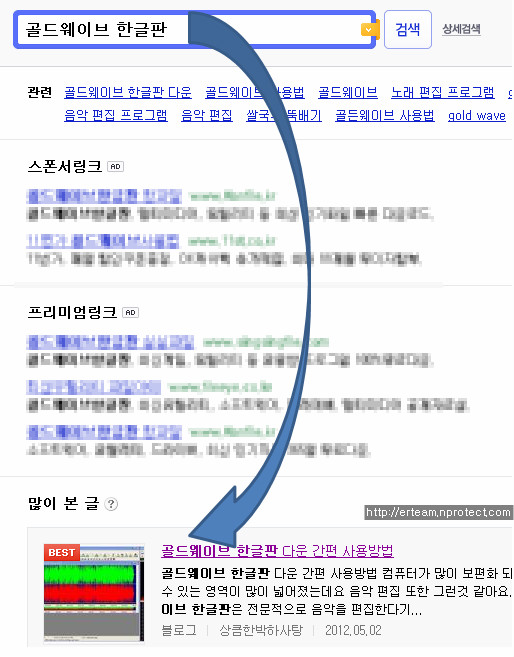

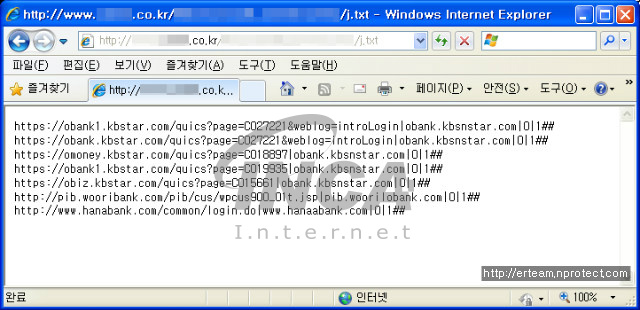

1. 개 요 잉카인터넷 대응팀은 최근 해외 웹 사이트에서 다량의 안드로이드 악성 애플리케이션이 제작되고 서버에 업로드 되어 있는 정황을 포착하였다. 해당 사이트에 업로드 되어 있는 안드로이드 애플리케이션들은 모두 동일한 재패키징 형태의 악성 애플리케이션이며, 이미 잉카인터넷에서는 모든 악성 애플리케이션에 대한 진단/치료 기능을 제공하고 있다. 업로드 되어 있는 악성 애플리케이션들은 대부분 채팅형 애플리케이션이거나 잘 알려진 애플리케이션으로 위장하고 있어 일반 사용자의 경우 쉽게 현혹되어 감염될 수 있는 위험이 있다. 물론, 해당 애플리케이션은 러시아에서 제작되고 그 대상도 러시아 사용자들을 주 타겟으로 하고 있어 국내에서의 감염 피해는 크지 않을 것으로 판단된다. 다만, 최근 국내에서도 안드로이드 악성 ..